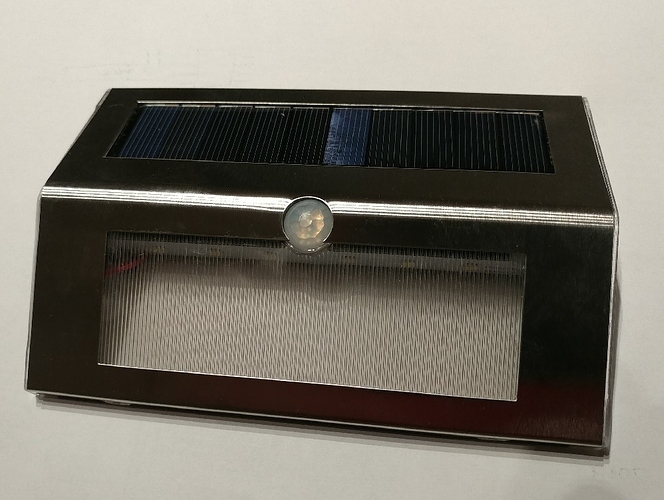

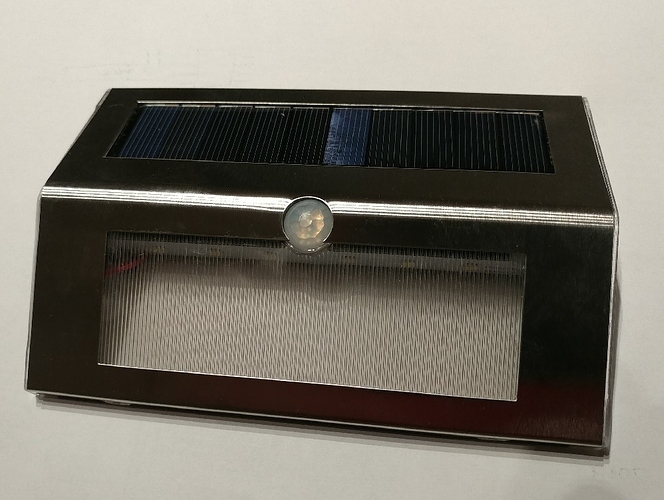

Dieser kleine und günstige Wand/Treppen Solarstrahler von Aldi, kann

durch Durchtrennen einer Leiterbahn und Verbinden zweier Bauteile mit

einem Draht, zur sparsamen Lampe nur für das automatische Einschalten

bei detektierter Bewegung umgebaut werden.

Ansonsten würde er Nachts immer gedimmt leuchten bis der Akku leer ist

oder die Sonne am anderen Tag genug scheint um die Entladung wieder

auszugleichen.

Weiterlesen…

Am 1.9.2018 ab 19:00 - unser Ofen muss raus aus der Küche, deswegen wird

nochmal ordentlich gebacken. Teig, Käse und Tomaten sind da, bring

deinen eigenen Belag mit!

(Anfahrt)

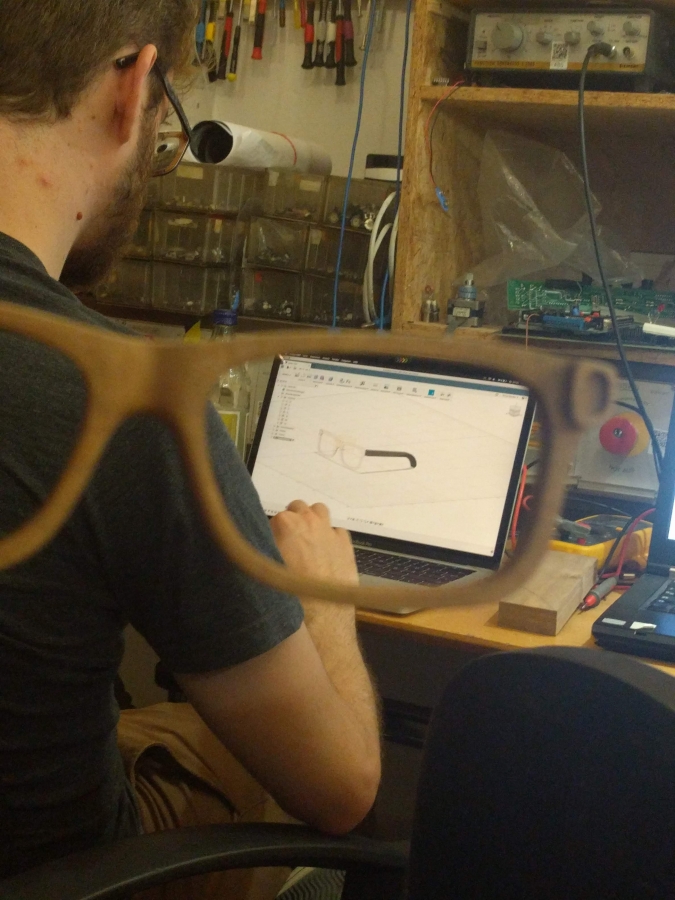

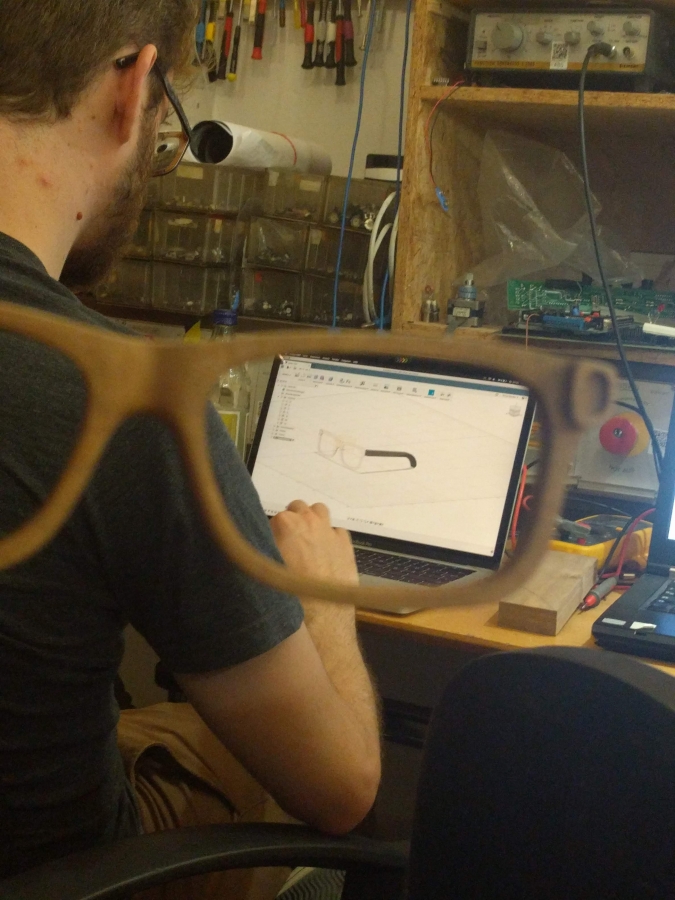

Was macht man, wenn einem seine alte Brille nicht mehr gefällt, man aber

Holz und eine CNC-Fräse zur Verfügung hat? Genau, man fräst sich einfach

eine Neue. Work in progress, zur Zeit sind wir an den Bügeln dran:

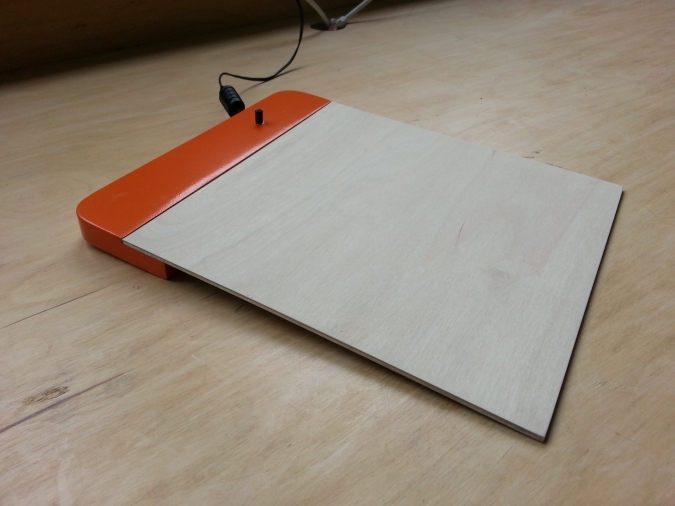

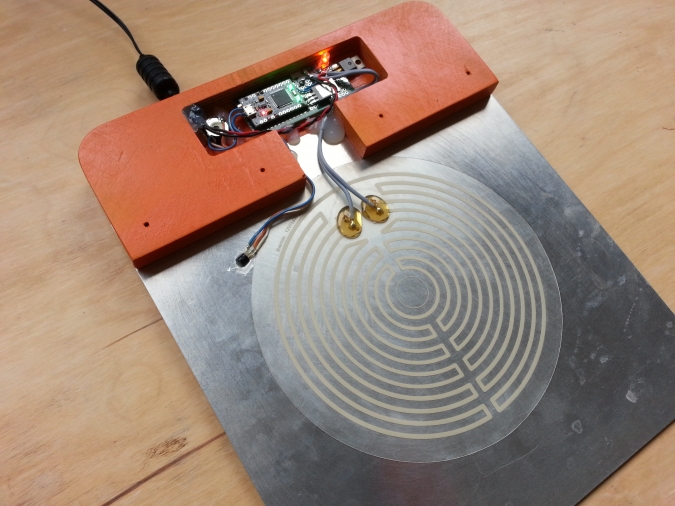

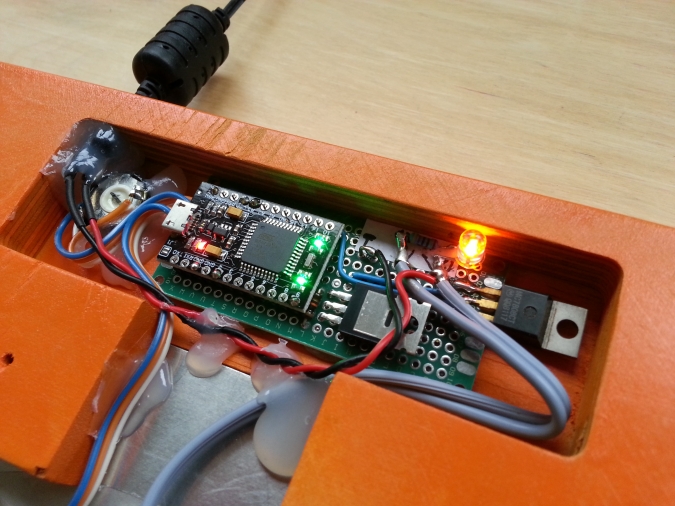

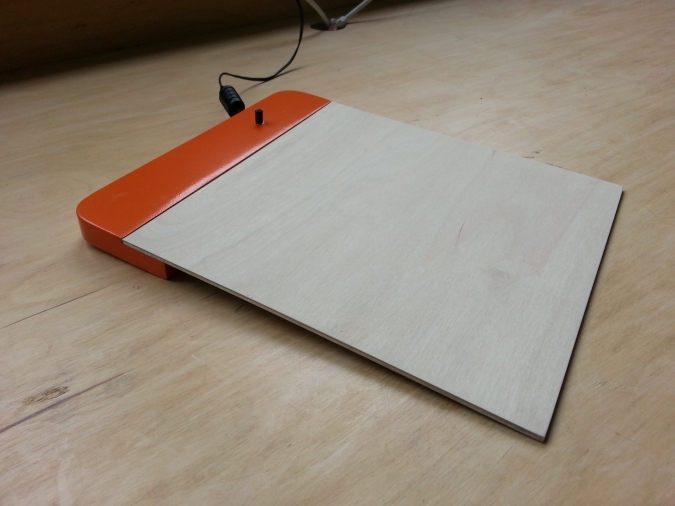

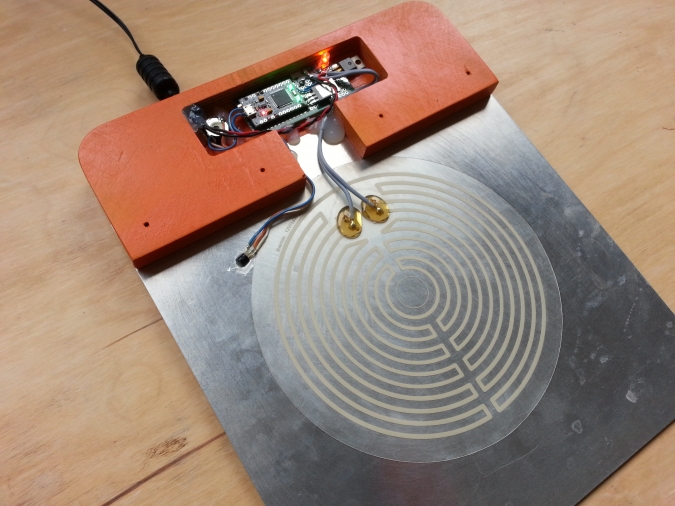

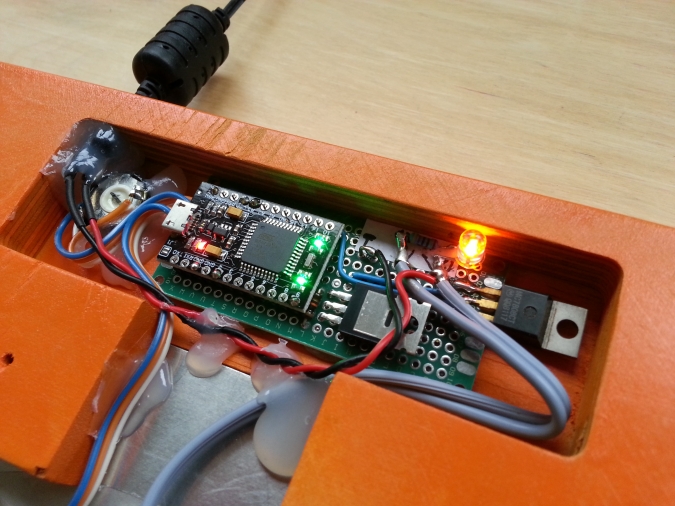

Jaaaaa, heute denkt keiner dran, aber der Winter kommt, und kalte

Zockerhände! Deswegen eine Heizfolie auf einer Aluplatte, und oben

drauf etwas Furnier. Ein Sensor DS18B20, ein AVR und ein dicker MOSFET

zum schalten.

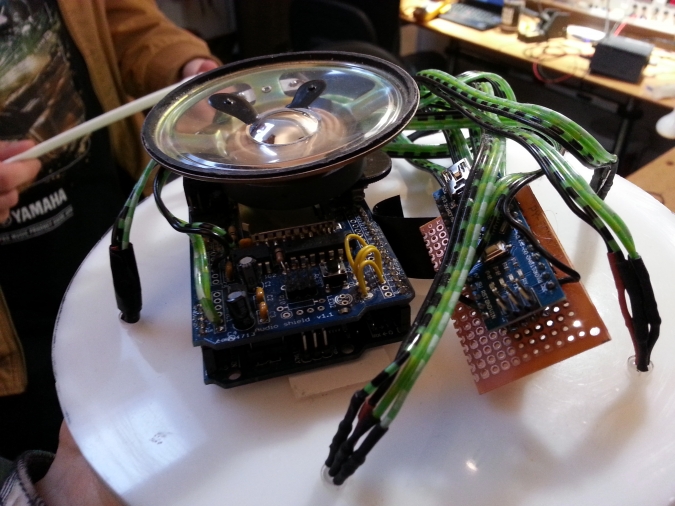

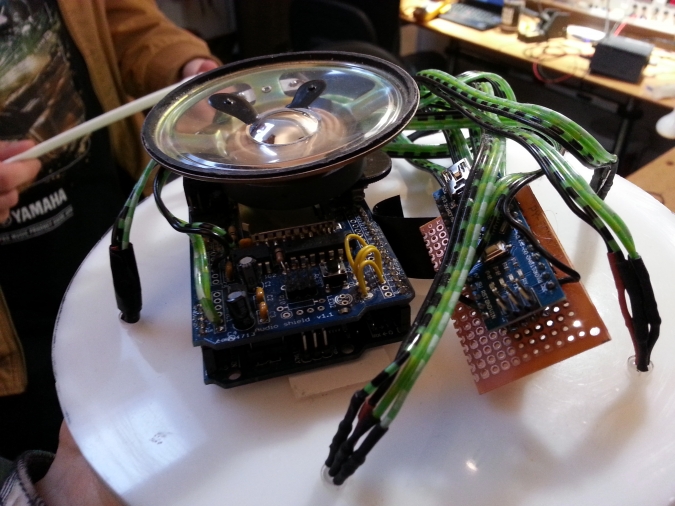

Schnurrgenerator für synthetische Katze zum um-den-Hals-hängen:

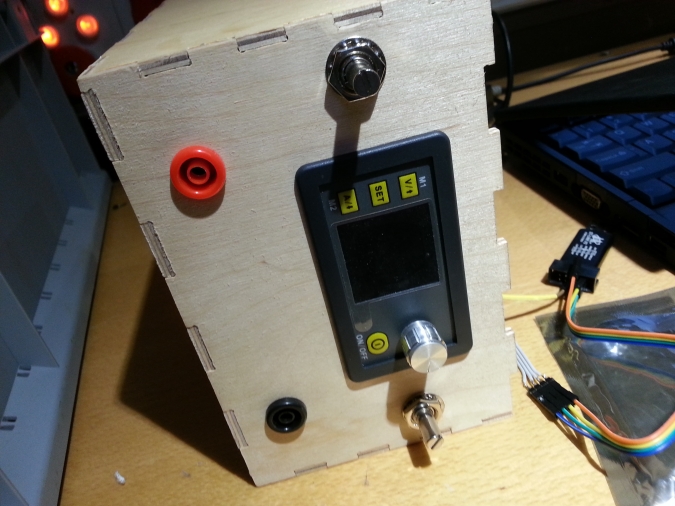

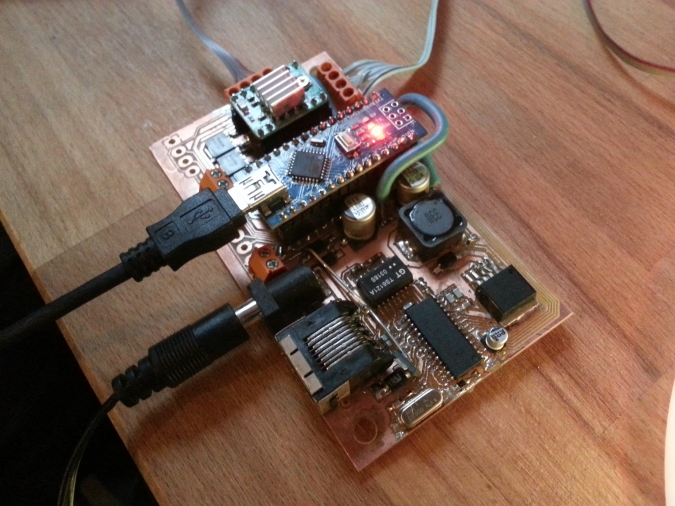

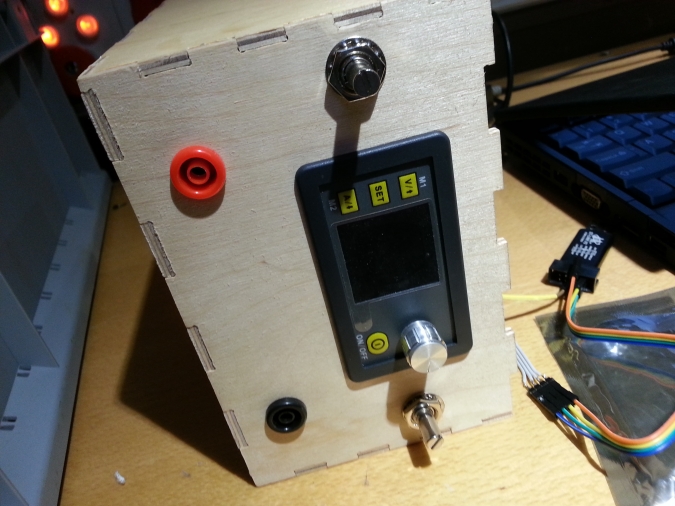

Neues Netzteil:

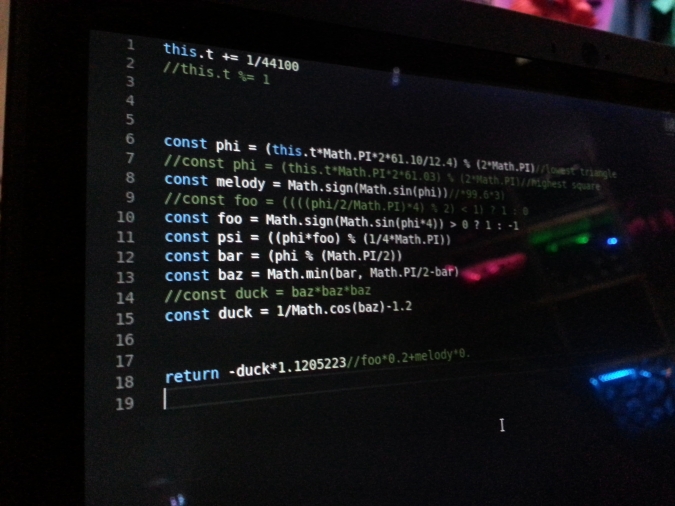

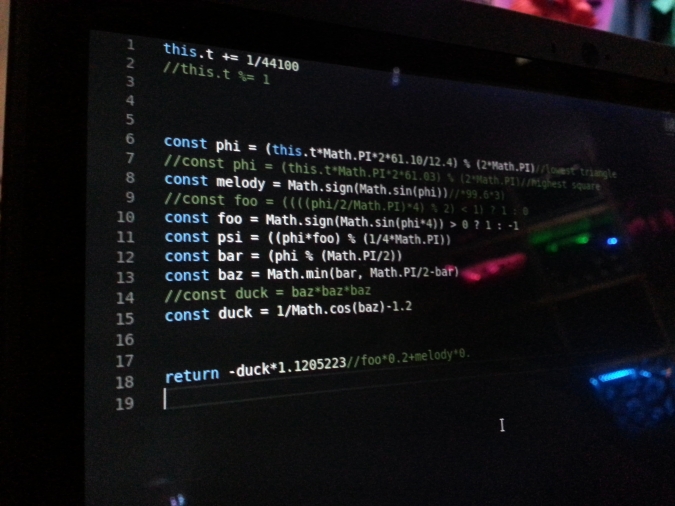

Audio-Synthese im Browser:

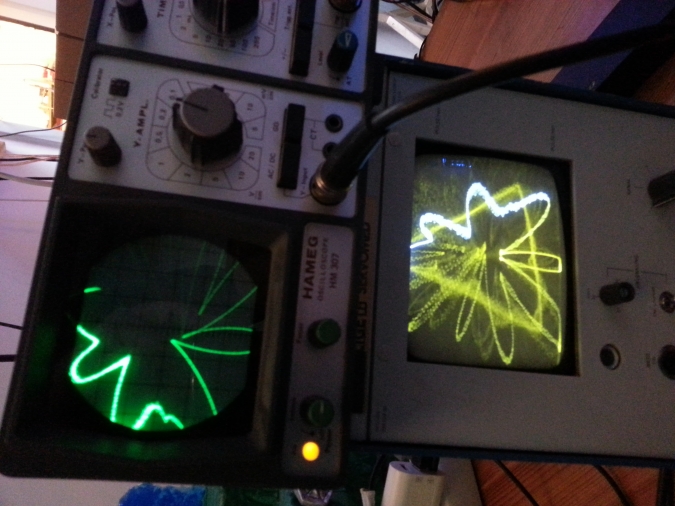

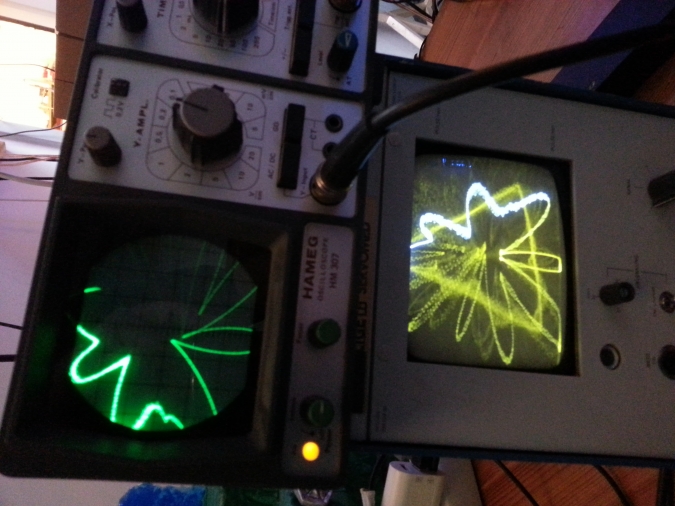

Visualisierung der synthetisierten Signale auf der

Analogmultiplizierer-Mimik:

Schalterreparatur an der Ständerbohrmaschine:

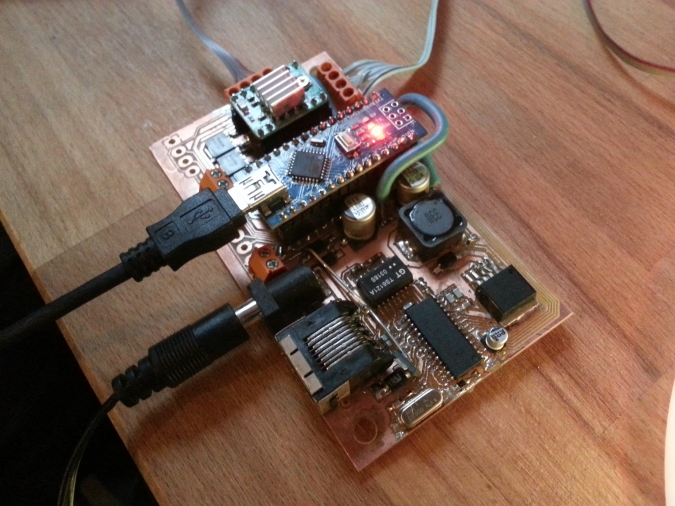

PoE versorgte Schaltung zum Schliessen der Dachluke:

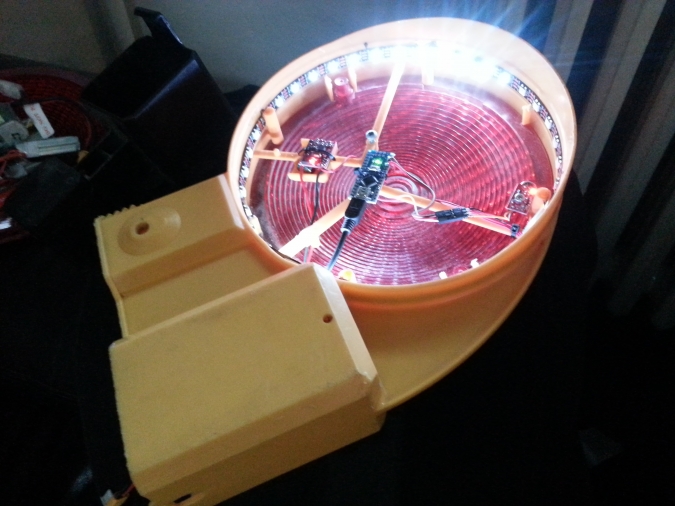

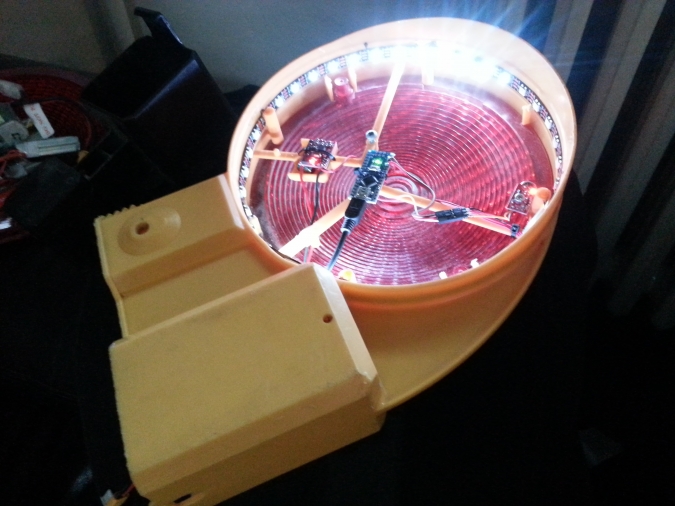

WS2812 enhancement für eine Blinkleuchte:

2018-07-10 um 20:30 Uhr im Space Das chinesische gesellschaftliche

Bonitätssystem

Ich habe mich für ein Seminar in der Uni in den letzten Wochen mit dem

chinesischen Sozialkreditsystem beschäftigt, und dort einen Vortrag

gehalten - da das Thema ganz interessant ist, und gerade im Bereich Big

Data / Machine Learning bzw. Soziologie und Politik auch sehr aktuell,

halte ich den gern nochmal im Flipdot.

Gäste und Interessiert willkommen, Eintritt frei.

Die Polizei in Bayern hat kürzlich Wohnungen und Geschäftsräume von

Mitgliedern, insbesondere den Vorständen des Vereins Zwiebelfreunde

durchsucht. Dabei waren sie noch nicht einmal selbst einer Straftat

verdächtig, sondern lediglich Zeugen. Der Grund: Ein Blog, welcher sich

offen gegen Positionen der AfD stellte, nutzte die E-Mail-Services eines

alternativen Mail-Providers RiseUp, für den die

Zwiebelfreunde aktiv geworben und spenden gesammelt haben.

Weiterlesen…

Sei orange! Sei flexibel! Hab spitze Zähne!

Und komm zum HackWat! (Klicke hier um das Programm zu

sehen)

Nur bis Sonntag!!!

Mehrere flipdot Member haben an zwei Installationen auf dem Galeriefest

Kassel 2018 gearbeitet.

Der Realitätstranslator läßt dich in ein Paralleluniversum reisen, wo du

den Platz mit deinem Doppelgänger tauscht und du dich über all die

merkwürdigen Menschen dort wundern kannst - allesamt Doppelgänger!

Die Shepard-Ton-Installation erzeugt einen örtlich wandernden Akkord,

der unentwegt an Tonhöhe zunimmt.

Manchmal habe ich auf dem Tisch Technik liegen, zu der ich erst mal kaum

Informationen habe. Diese Technik stammt z.B. aus ganz alten

Bestellungen, war ein Giveaway, aus einer Wanderkiste, war mal ein

Geschenk, wurde irgendwo ausgebaut usw. usf. In solchen Fällen muss man

dann etwas Aufwand investieren, um etwas mehr Informationen

herauszufinden. In diesem Artikel geht es um einen ESC (Electronic Speed

Controller), bzw. etwas, was 8 Leitungen hat, in Schrumpfschlauch

eingeschweißt ist und mit einem „20A“ Aufkleber.

Weiterlesen…